O pfSense é uma plataforma de firewall e roteador open-source baseada em FreeBSD bastante conhecido no mundo das redes de computadores. Foi inicialmente desenvolvido pelos americanos Scott Ullrich e Chris Buechler, que utilizaram como base o m0n0wall (um outro projeto de firewall baseado em FreeBSD) lançando sua primeira versão em 2006. Desde então, tornou-se amplamente utilizado por empresas e profissionais de tecnologia como roteador, firewall e outras soluções de segurança e conectividade, principalmente em pequenas empresas.

Enquanto seguia como um projeto independente, o pfSense tinha como principal patrocinadora e mantenedora a Netgate, uma empresa de hardware e serviços de segurança de rede. Posteriormente, a Netgate adquiriu a marca pfSense e hoje é responsável pelo desenvolvimento contínuo da plataforma, tanto na versão open-source/CE (Community Edition) quanto em suas versões comerciais (Plus), com suporte especializado. Atualmente, para fazer o download da versão CE, é preciso realizar um cadastro completo no site da Netgate, que inclui dados pessoais e CPF / CNPJ.

Pré-requisitos para execução deste tutorial: conhecimento geral em redes de computadores e Linux, compreensão do conceito de LAN / WAN / VPN e de firewall.

Instalação do pfSense: criação de uma máquina virtual

Inicialmente, baixe a imagem de instalação do pfSense através de um cadastro no site da Netgate ou deste mirror.

No VMware ou outro hypervisor (como o ProxMox, HyperV, etc), crie uma VM (máquina virtual) selecionando como sistema operacional guest o FreeBSD ou Linux. As configurações de hardware utilizadas neste ambiente foram: 1 vCPU, 512 MB RAM, 32 GB de Disco e 2 interfaces de rede (a instalação default do pfSense utiliza cerca de 1 GB de espaço em disco). Selecione o arquivo da imagem do pfSense (.iso) para o boot e então inicie a VM.

Configurações essenciais do instalador

Aguarde pela inicialização do instalador, que exibirá uma tela de “Welcome to pfSense” e automaticamente seguirá com a opção padrão (1). A seguir são exibidos os Termos de uso da Netgate, onde é preciso dar um Accept.

Na próxima tela, vamos dar um Ok na opção “Install pfSenSe” e na opção “Auto UFS” para o modo de particionamento e arquivos de sistema (do disco). Ainda sobre o particionamento, vamos utilizar todo o disco alocado, selecionando a opção “Entire Disk” e o “MBR” como particion scheme. Lembrando que você pode (e deve) alterar as configurações de acordo com a sua necessidade.

Após, é preciso confirmar as opções selecionadas e então seguir com a formatação do disco. Aguarde pela instalação do sistema e então siga com a sua reinicialização.

A instalação da versão do Netgate Installer (pfSense Plus) é bem semelhante e traz algumas configurações adicionais, como a detecção das interfaces de rede (NICs), definição das interfaces LAN e WAN e atribuição de seus endereços IP. Em dado momento, o Netgate Installer lhe questionará sobre a subscrição. Caso não tenha (licença comercial), basta selecionar a opção para instalar a versão CE.

Primeiro boot

Aguarde pela primeira inicialização, que exibirá as interfaces de rede detectadas (vtnet0 e vtnet1, neste tutorial) e em seguida lhe questionará sobre a configuração de VLANs e definição das interfaces WAN e LAN:

Do VLAns neet to be set up first? Y ou N, de acordo com a sua necessidade

Enter the WAN interface name or “a” for auto-detection: vtnet0

Enter the LAN interface name or “a” for auto-detection: vtnet1

Caso a rede possua um DHCP ativo, o sistema vai sugerir o uso da configuração recebida, caso contrário, solicitará um ajuste manual.

Confirme a definição escolhida para que a configuração seja aplicada e então, aguarde pela inicialização completa do sistema e exibição da tela de boas vindas (Welcome to pfSense).

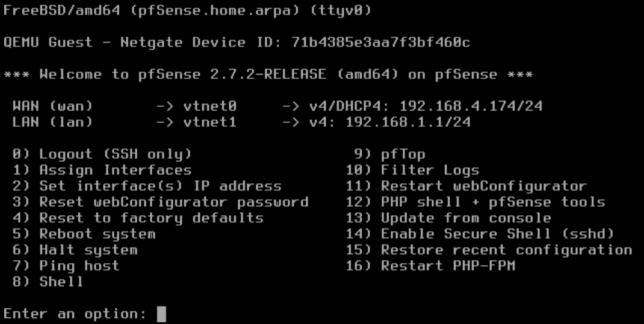

Tela de boas vindas

Nesta tela você pode conferir as informações sobre a configuração de rede aplicada para cada interface e seguir com as diversas opções disponíveis, como a atribuição e configuração de interfaces, reiniciar a interface web, reiniciar o sistema, acessar o shell do sistema e entre outras.

Caso precise ajustar as configurações de rede ou até mesmo adicionar alguma interface de rede adicional, use as opções 1 ou 2 do menu:

1) Assign Interfaces – para atribuir as interfaces de acordo com a sua necessidade

2) Set interface(s) IP address – para definir endereços de rede para as interfaces de acordo com a sua necessidade.

Neste exemplo, onde o pfSense está rodando em uma máquina virtual, temos IPs de rede LAN para ambas as interfaces (WAN e LAN), já que o firewall, neste caso, está atrás de uma DMZ. Este modelo também é muito comum em ambientes cloud, onde o firewall (secundário, neste caso), fica numa subnet privada, atrás de algum serviços de Internet/NAT Gateway.

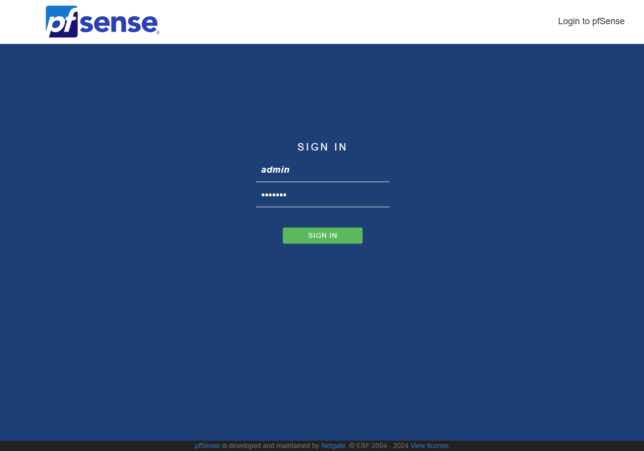

Se as configurações de rede estiverem corretas, dentro da sua necessidade, vá para o navegador de um computador que esteja na mesma rede LAN do pfSense e entre com o endereço IP atribuído a interface LAN do pfSense. Use as credenciais padrões:

> User: admin

> Password: pfsense

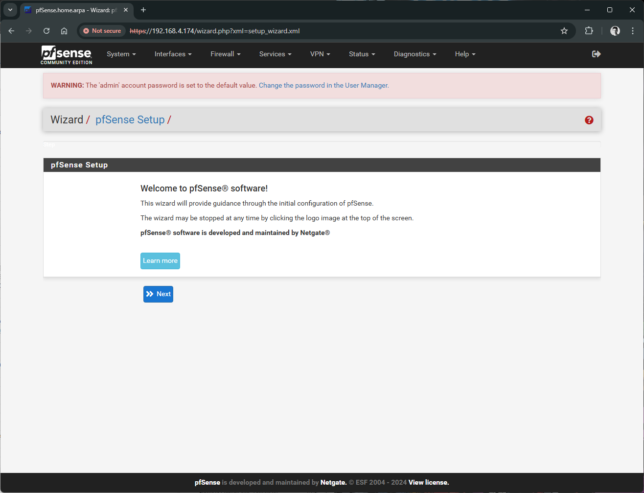

Configuração inicial via Web

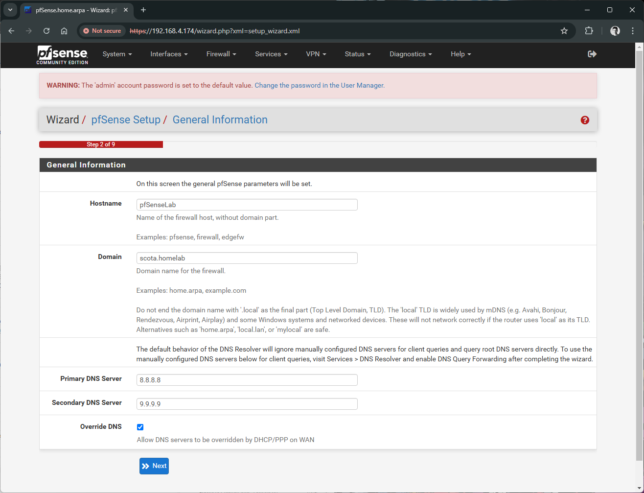

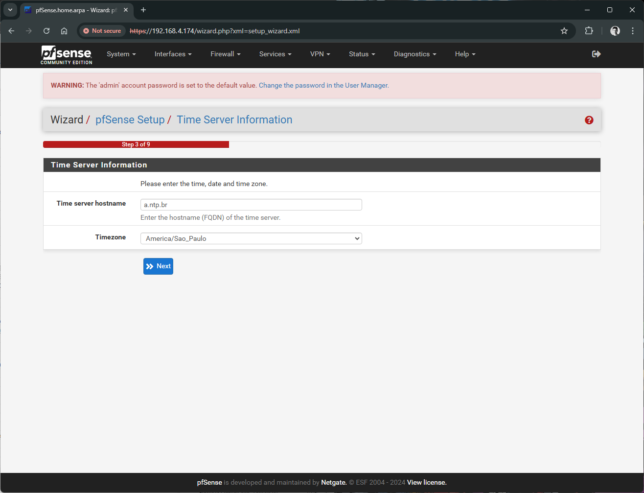

Na interface web do pfSense, siga as instruções do Wizard / pfSense Setup, que lhe solicitará algumas configurações de rede e segurança essenciais neste primeiro momento.

Importante: ao término desta configuração, por padrão, o DHCP do pfSense será ativado e passará a distribuir as configurações aplicadas neste setup na VLAN / LAN que ele está conectado, portanto, é preciso ter atenção nesta configuração para evitar problemas de conectividade em seu ambiente de rede atual.

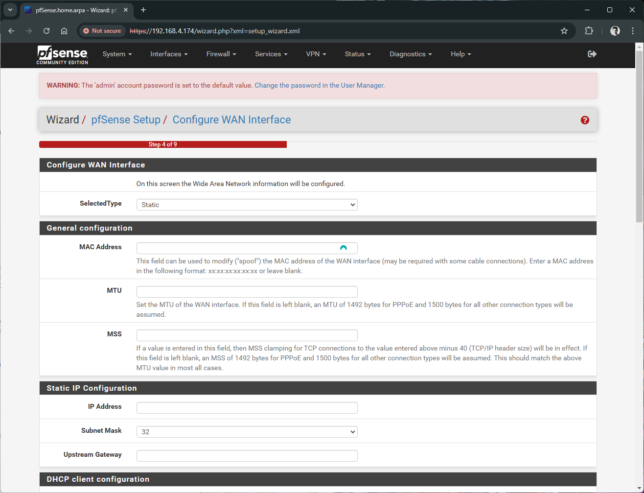

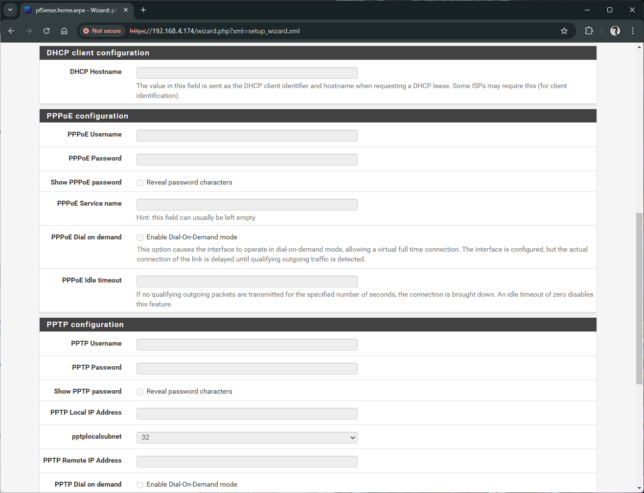

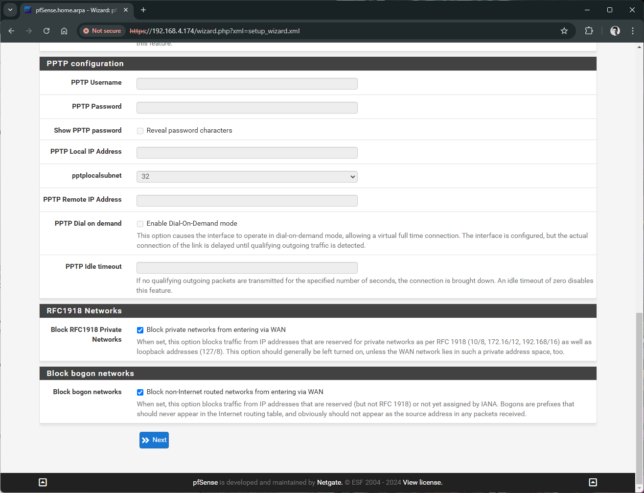

A configuração da WAN deve ser conferida / alterada de acordo com o seu ambiente / necessidade. Note que há uma série de ajustes e possibilidades, como IP via DHCP ou estático, opções de autenticação PPPoE, PPTP e ajustes de segurança, como o bloqueio de acesso ao firewall/rede através da interface WAN (private networks e non-internet routed).

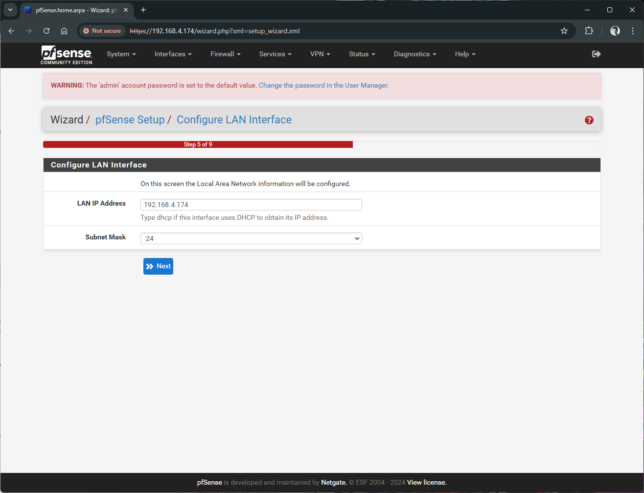

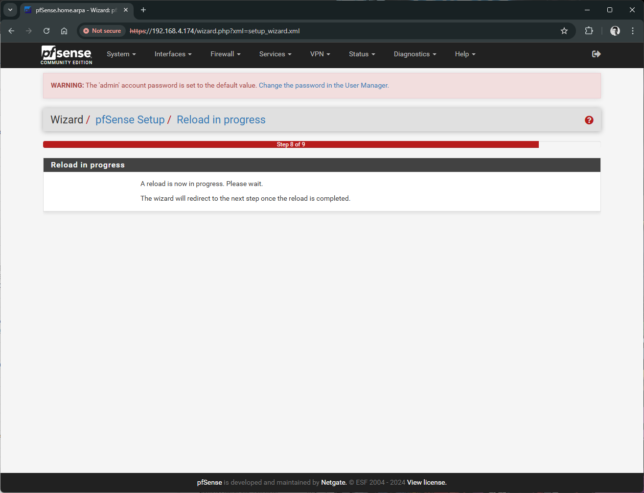

A configuração de IP da LAN e a alteração da senha do usuário admin são os últimos passos antes da aplicação das configurações e reload do sistema. Importante destacar que, de acordo com as configurações padrões, a interface do pfSense só poderá ser acessada através da interface (endereço) LAN.

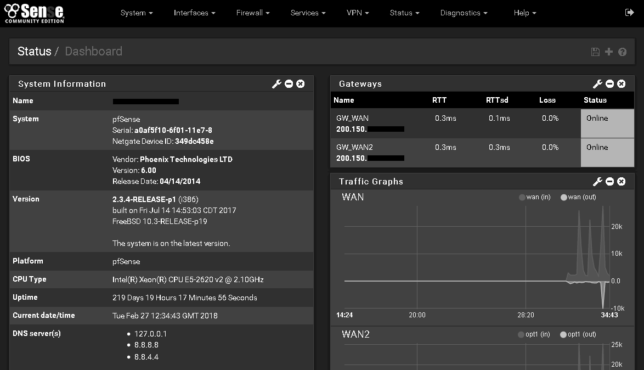

Acesso a interface principal

Após o reload, você será direcionado a interface principal do pfsense, que é bastante personalizável, possibilitando a inserção de módulos e dashboards que permitem ter uma visão geral do sistema, do ambiente de rede (status das interfaces, dos gateways, do tráfego da rede, das regras de firewall) e etc. O menu principal do pfSense permite acesso às configurações do Sistema, as Interfaces (de rede), as funcionalidades de Firewall, aos Serviços disponíveis, as funções de VPN, às ferramentas de Status e Diagnósticos e ao Help da solução.

Principais funcionalidades

Algumas das funcionalidades de destaque do pfSense são: roteador (LAN, VLAN, WAN, DMZ), firewall (gestão de tráfego, inclusive com opção de regras agendadas), NAT (redirecionamento de tráfego da WAN para outras interfaces, inclusive com opção de alteração da porta de origem do tráfego), QoS (priorização de tráfego), VPN (IPsec, OpenVPN, L2TP, WireGuard* e outras), Load Balance e Failover (HA) de links de Internet (WAN), serviços de rede em geral, como DHCP Server, DNS Forwarder, NTP Server e Virtual IPs, além de serviços de segurança avançados, como armazenamento de logs, sistemas de detecção e prevenção de intrusão (IDS/IPS*), Geo IP blocking, Captive Portal, controle de acesso por endereço IP ou MAC e cadastro de aliases (objetos), que facilitam a gestão e manutenção das regras de firewall e segurança.

*Algumas destas funcionalidades requerem pacotes adicionais, que podem ser instalados através da função System / Package Manager. Alguns dos pacotes mais populares são: Nmap (port scan), Snort e Suricata (IDS/IPS open source), Squid (proxy), Zabbix Agent (NMS client) e o WireGuard (VPN).

Post originalmente escrito em Outubro de 2020. Atualizado em Novembro de 2024.

Com referências de: Netgate Docs – pfSense on VMware ESXI, Netgate Docs – pfSense + OpenVPN + Radius, Friends TI – pfSense + OpenVPN & AD, Antonio Medeiros Dev – pfSense autenticando no AD.