VLAN é uma rede virtual que opera dentro de uma LAN, ou seja, ela depende da LAN para existir e operar, mas, é logicamente independente.

As VLANs (IEEE 802.1Q) operam na camada 2 do modelo OSI, assim como o Ethernet e o MAC Address. Mas, é importante lembrar que para que redes distintas se conectem é preciso que a camada 3 (do Modelo OSI) seja envolvida, ou seja, mesmo que você tenha várias VLANs configuradas e operando dentro de um mesmo switch (Layer 2, mais comuns), elas só poderão comunicar-se (entre si) se um roteador (gateway) ou um switch Layer 3 estiverem envolvidos, mesmo estas VLANs estando neste switch, que possui uma LAN default, conectada fisicamente por cabos. Ainda neste tema, as VLANs também contribuem com a segurança de uma rede e suas sub-redes, já que a comunicação entre estas redes passa a ser gerenciada por um gateway / roteador, que pode impor regras e políticas de acesso (firewall), que será exemplificado abaixo.

VPC: em ambientes em nuvem (cloud) existe o recurso de VPC, a Virtual Private Cloud, que é uma “sub-rede” que permite isolar recursos entre diferentes organizações, dentro do ambiente de nuvem pública. O conceito é muito semelhante ao de VLANs. Para que estas VPCs se comuniquem, é preciso envolver um gateway.

Compreendido o conceito e vantagens das VLANs, vamos efetuar a configuração de switches (Layer 2) usando VLANs para segmentar uma LAN.

Switches HPE / Aruba

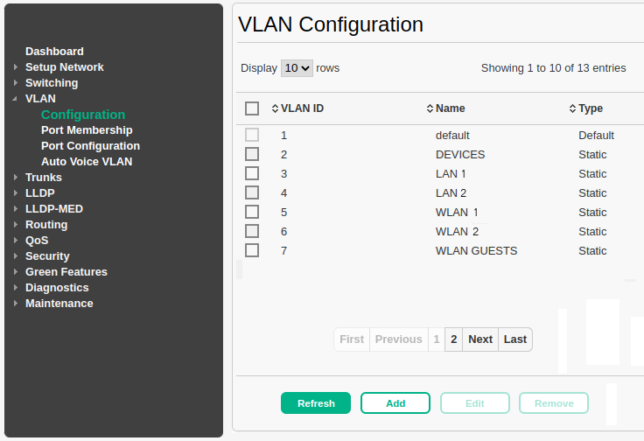

No cenário abaixo, foi usado uma rede com switches HPE 1820 e 1920. Em sua interface de gerenciamento (web), o primeiro passo é cadastrar as VLANs desejadas.

Para o acesso a interface de gerenciamento web do switch, consulte seu manual de instruções (datasheet) e confirme qual seu endereço IP padrão.

VLAN Configuration

Acesse o menu VLAN / Configuration e cadastre todas as VLANs desejadas e seus IDs, número identificador único que deverá usado em outros equipamentos que farão parte desta rede, como o roteador e/ou outros switches.*Neste exemplo, foram criadas várias VLANs adicionais, considerando uma rede com uma quantidade considerável de dispositivos. Note que a VLAN Default (padrão) tem o ID 1. Ela é inalterável.

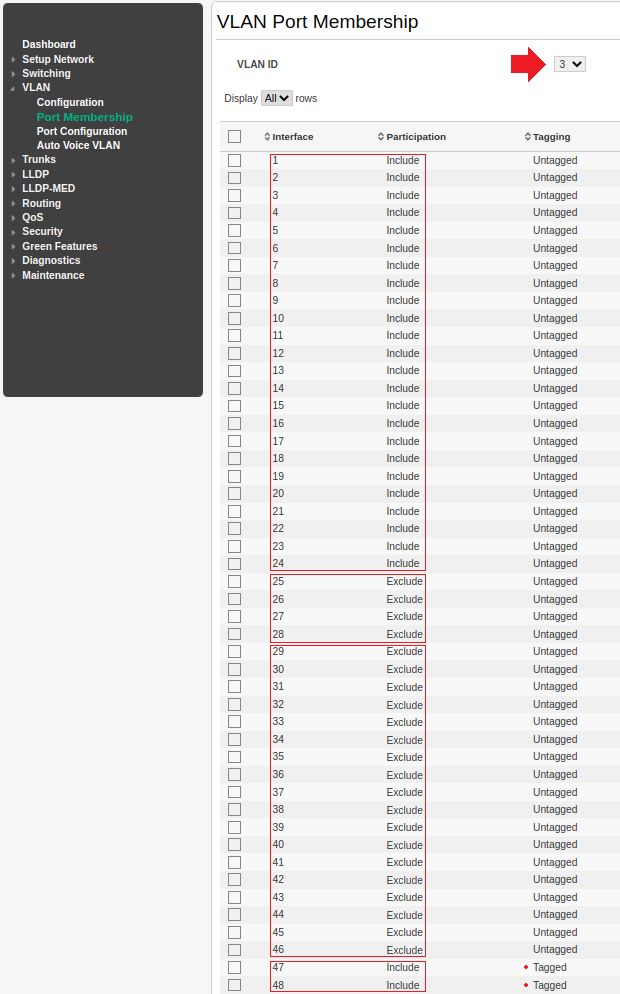

VLAN Port Membership

Após o cadastro da(s) VLAN(s), é preciso configurar as portas que farão parte destas sub-redes. As portas que farão parte de uma VLAN podem ter seu status como U (Untagged), T (Tagged) ou N / “-“, (Not member).

Cenário utilizado neste exemplo

Neste exemplo abaixo, vamos configurar o switch da seguinte maneira:

- LAN 1 – Clientes / Hosts: Portas 1 a 24. Devem fazer parte da VLAN ID 3 (LAN 1);

- LAN 2 – Clientes / Hosts: Portas 29 a 46. Devem fazer parte da VLAN ID 4 (LAN 2);

- Impressoras: Portas 25 a 28. Devem fazer parte da VLAN ID 2 (Devices);

- Roteadores e outros switches: Portas 47 e 48. Devem fazer parte da VLAN ID 1 (default).

Para isso efetuar esta configuração, acesse o menu VLAN / Port Membership e siga as instruções abaixo:

- Selecione o ID da VLAN que será configurada, como por exemplo, a VLAN ID 3 (imagem abaixo);

- Para as portas que farão parte desta VLAN (ID 3), neste caso da porta 1 a 24, use a configuração:

- Participation: Include

- Tagging: Untagged

- Para todas as outras portas (exceto para as citadas no passo 4), que não farão parte desta VLAN, use a configuração abaixo:

- Participation: Exclude

- Tagging: Untagged

- Para as portas que permitirão a este switch se conectar com outros switches ou roteadores que, neste exemplo são as duas últimas portas (47 e 48) e estarão na VLAN Default (ID 1), use a configuração abaixo:

- Participation: Include

- Tagging: Tagged

Na figura abaixo está uma ilustração de como ficará a configuração de membros da VLAN ID 3:

5. Feito isso, repita o processo, alterando o VLAN ID (ilustrado na imagem acima com uma seta vermelha) das outras VLANs que serão utilizadas neste switch, como a VLAN ID 4 e a VLAN ID 2.

A configuração da VLAN ID 4 deverá ficar muito semelhante a imagem acima, alternando somente entre as portas configuradas como Include e Exclude / Untagged. Já na configuração da VLAN ID 2, somente as portas 25 a 28 estarão como Include / Untagged. Todas as outras (exceto as portas 47 e 48), estarão com o Exclude / Untagged.

VLANs não utilizadas

Como boa prática, as VLANs não utilizadas (neste exemplo, as VLANS de ID 5, 6 e 7) devem ser configuradas nas portas de “uplink” (neste cenário, nas portas 47 e 48). Em cada uma destas VLANs, nas portas 47 e 48, deve-se usar a configuração Participation: Include e Tagging: Tagged. Todas as outras portas estarão como Participation: Exclude e Tagging: Untagged.

Após realizar todas as configurações acima (VLANS utilizadas e não utilizadas), verifique como ficou a VLAN ID 1 que, neste exemplo, será usada como VLAN de equipamentos de rede. A configuração deverá estar como:

- Todas as portas, da 1 a 46, deverão estar com a configuração:

- Participation: Exclude

- Tagging: Untagged

- As portas desta VLAN ID 1, ou seja, somente a 47 e 48, deverão estar com a configuração:

- Participation: Include

- Tagging: Untagged

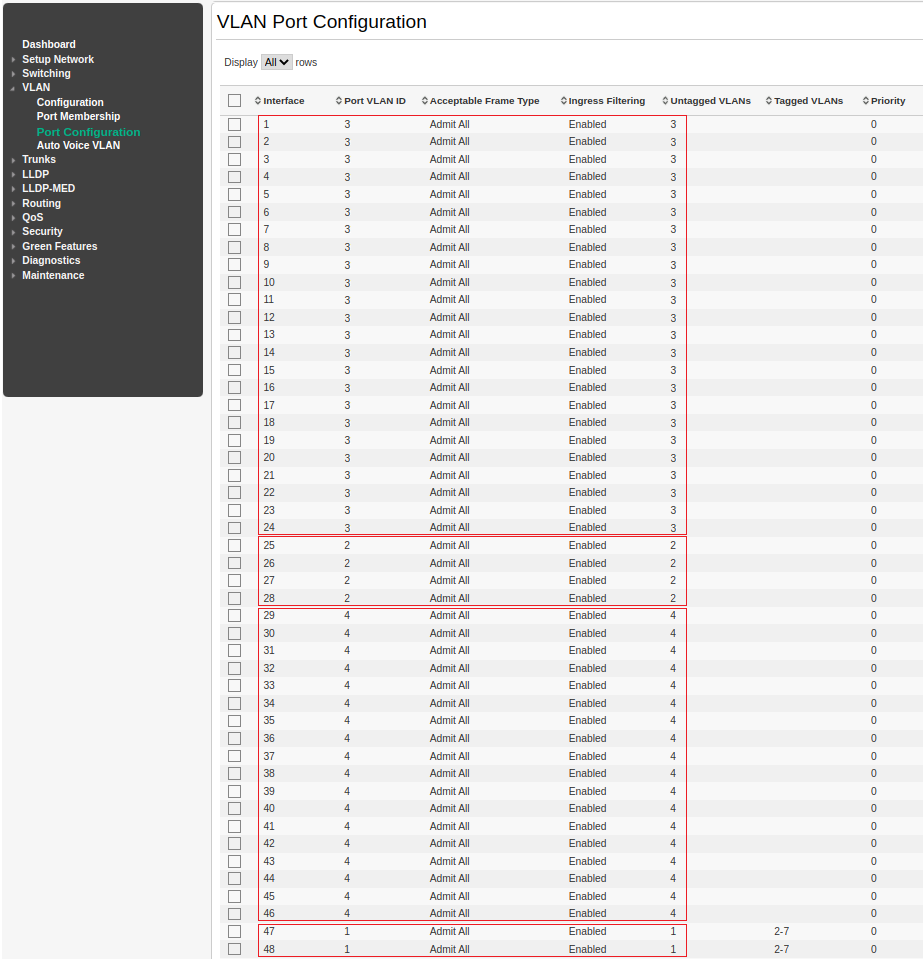

VLAN Port Configuration

Efetuadas todas as configurações de portas e suas respectivas VLANs, acesse o menu VLAN / Port Configuration e confira uma visão geral desta configuração:

Conclusão

Na imagem acima é possível notar que o cenário proposto acima foi devidamente configurado:

- As portas 1 a 24 fazem parte da VLAN ID 3;

- As portas 25 a 28, fazem parte da VLAN ID 2;

- As portas 29 a 46, fazem parte da VLAN ID 4;

- As portas 47 e 48 fazem parte da VLAN Default, ID 1, porém, permitem o tráfego de todas as VLANs criadas deste cenário.

Vale destacar que cada rede deve possuir um endereçamento único, ou seja, para cada VLAN será necessário utilizar um range de IPs diferentes entre si. Caberá ao gateway fazer parte de cada uma destas sub-redes (endereços), permitindo (ou não) a comunicação entre elas.

Dica: como acessar switches 3COM/HPE via Serial / Console

Muitos modelos de switch possuem portas e/ou conexões específicas para o seu gerenciamento. Os switches antigos da 3COM, assim como muitos da HP, possuem uma porta LAN chamada de Console, que pode ser acessada com cabo Serial/Ethernet. Neste caso, deve-se conectar o cabo a uma porta serial de um computador e, do outro lado, conectar o plug RJ-45 a porta console do switch.

Utilize o software Putty para realizar este acesso. Para tanto, siga as orientações abaixo:

- No menu esquerdo, vá em Connection / Serial;

- Em Serial Line, insira a porta de comunicação ativa do seu computador (COM1, COM2, COM3, etc), que você pode confirmar na opção Gerenciador de Dispositos / Portas (COM & LPT);

- Em Speed, utilize a velocidade da porta do switch (19200, 38400); *Alguns switches exibem essa informação em seu proprio display, como é o caso do switch da imagem abaixo (velocidade impressa acima da porta console). Na dúvida, consulte seu manual de instruções (datasheet);

- Para os outros campos use:

- Data bits = 8

- Stop bits = 1

- Parity = None

- Flow Control = None;

- Agora volte ao menu esquerdo e vá em Session;

- Selecione o tipo Serial e então clique em Open para iniciar a conexão;

- Na janela aberta tecle “enter” e note que o switch solicitará usuário e senha.

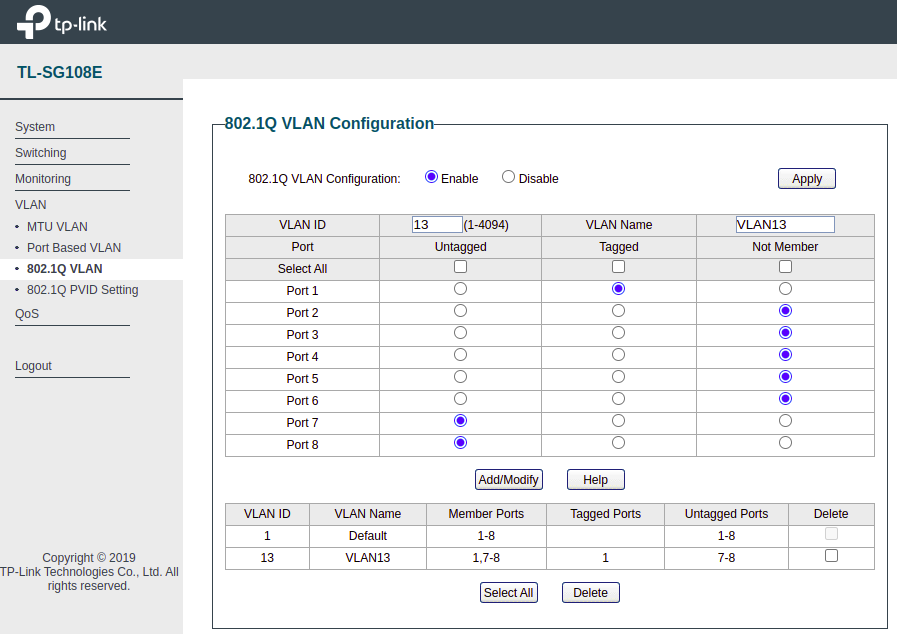

Switches TP-Link

O switch usado no cenário abaixo, um TL-SG108E, é muito mais simples quando comparado aos switches HPE/Aruba, usados no cenário acima. Este switch possui apenas 8 portas, porém, é compatível com o padrão / protocolo 802.1Q, ou seja, permite o uso e configuração de VLANs. Neste switch, quase toda a configuração de VLAN pode ser realizada em sua interface web, no menu VLAN / 802.1Q VLAN (imagem abaixo).VLAN Configuration e Port Membership

Neste exemplo, vamos criar uma segunda VLAN (ID 13) e atribuir a ela apenas 2 portas (a porta 7 e 8). Para isso, basta digitar o ID desejado (neste exemplo, o 13) no campo VLAN ID e então teclar Tab. Automaticamente, o switch exibirá todas as portas como Not Member: yes (ou check). Feito isso, para as portas 7 e 8, que devem fazer parte da VLAN ID 13, use a configuração: Untagged: yes. A porta de uplink, onde está conectado o roteador / gateway desta rede, é a porta 1. Neste caso, usando a mesma configuração vista no cenário acima, use a configuração: Tagged: yes. As portas 1 a 6, que devem fazer parte da VLAN ID 1, ficarão com a configuração: Not Member: yes.

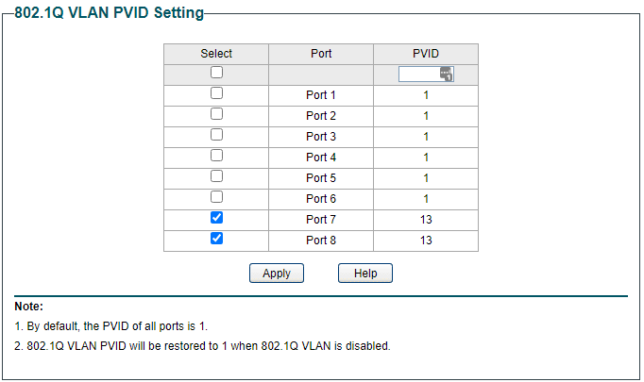

Após, é preciso informar o ID de cada VLAN nas portas desejadas (PVID). Para isso, vá ao menu, em VLAN / 802.1Q PVID Setting. Nesta janela, basta selecionar as portas que fazem parte da VLAN ID 13 (neste caso, a 7 e 8), informar o ID 13 e clicar em aplicar. Feito isso, teremos esta configuração:

Por fim, a configuração de portas deverá ficar como:

- VLAN ID 1: ter como membro (Member Ports) todas as 8 portas (Untagged Ports);

- PVID 1: estar setado nas portas 1 a 6;

- VLAN ID 13: ter como membro (Member Ports) somente as portas 1, 7 e 8, sendo a porta 1 como Tagged Ports e as portas 7 e 8 como Untagged Ports;

- PVID 13: estar setado nas portas 7 e 8.

Dessa maneira, assim como no cenário acima, usando switches da HPE/Aruba, os dispositivos conectados as portas membros de uma VLAN, só poderão se comunicar com outros dispositivos conectados a esta mesma VLAN. Para que estes mesmos dispositivos se conectem a outros computadores / servidores (de outras VLANS / redes, como a Internet), é preciso que um roteador (camada 3) seja utilizado e que este roteador (ou um firewall) permita esta comunicação (network / firewall policies).

Políticas de Rede (Firewall)

Como citado acima, VLANs estão na camada 2 do Modelo OSI e, para que estas sub-redes, que devem possuir endereçamentos diferentes, se comuniquem (ou não), um gateway precisa ser envolvido. Neste cenário, o gateway da rede é o próprio firewall desta rede, que pode gerenciar as regras de comunicação entre estas VLANs (sub-redes). No exemplo abaixo, as regras de rede (também chamadas de ACLs / Access Control List ou Network Policies / Rules) podem ser descritas da seguinte maneira, considerando:- Name: uma descrição simples da regra;

- From (Incoming interface): interface de rede de origem (como uma porta física do roteador (LAN) ou uma sub-rede (VLAN);

- To (Outgoing interface): interface de rede de destino (como uma porta física do roteador (LAN ou WAN) ou uma sub-rede (VLAN);

- Source: endereço de rede / sub-rede ou objeto (como um computador específico) de origem;

- Destination: endereço de rede / sub-rede ou objeto (como um computador específico) de destino;

- Service: serviço ou porta utilizada (HTTPS, DNS, SSH, etc);

- Action: ação para esta regra (Accept, Deny ou outra);

- NAT: se o recurso de NAT deve ser usado ou não (Enabled ou Disabled)

- A regra ID 1, chamada de Internet: permite (Action = Accept) que os pacotes vindos da interface internal-lan (From), com destino a interface wan (To), ou seja, a Internet, sejam trafegados, independente qual seja sua origem ou quem ele seja (Source), qual seja o seu destino (Destination) e qual serviço ele solicitará (Service / Ports). Neste caso ainda, o gateway usará o recurso de NAT (Network Address Translation, também conhecido como Masquerading), para que os endereços internos (da LAN) sejam reescritos pelo endereço externo (WAN) do Gateway. Neste exemplo, a internal-lan possui o endereçamento 192.168.100.0/24.

- A regra ID 7, chamada de VLAN13 to Internet: permite (Action = Accept) que os pacotes vindos da interface vlan13 (From), com destino a interface wan (To), ou seja, a Internet, sejam trafegados, independente qual seja sua origem ou quem ele seja (Source), qual seja o seu destino (Destination) e qual serviço ele solicitará (Service / Ports). Neste caso ainda, o gateway usará o recurso de NAT (Network Address Translation, também conhecido como Masquerading), para que os endereços internos (da VLAN) sejam reescritos pelo endereço externo (WAN) do Gateway. Neste exemplo, a vlan13 possui o endereçamento 192.168.113.0/24.

- A regra ID 8, chamada de VLAN13 to LAN: permite (Action = Accept) que os pacotes vindos da interface vlan13 (From), com destino a interface internal-lan (To), ou seja, a rede LAN, sejam trafegados, independente qual seja sua origem ou quem ele seja (Source), qual seja o seu destino (Destination) e qual serviço ele solicitará (Service / Ports). Neste caso, o recurso de NAT (Disabled) é desnecessário, já que não há trafego entre LAN e WAN. *A regra acima está desabilitada, assim, sua configuração é ignorada por padrão.

- A regra ID 9, chamada de VLAN13 to SERVERS: permite (Action = Accept) que os pacotes vindos da interface vlan13 (From), com destino a interface internal-lan (To), ou seja, a rede LAN, sejam trafegados, desde que sua origem sejam endereços IPs da VLAN13 (Source) e que o destino sejam dois servidores específicos da LAN (Destination), independente de qual serviço ele solicitará (Service / Ports). Neste caso, o recurso de NAT (Disabled) é desnecessário, já que não há trafego entre LAN e WAN.

muito boa explicaçao, eu peguei o trabalho de TI em uma empresa e estou com um cenario parecido, porem existe 4 Vlans que no caso sao: lan(onde fica os Pcs e impressoras, Wifi(separado da rede), vlan da Oi fibra e a Vpn para comunicar com a filial atravez de fibra.

Obrigado, Alexandre!